Lần đầu tiên, các chuyên gia bảo mật đã phát hiện ra cách khai thác hiệu quả một kỹ thuật hack 4 năm tuổi – Rowhammer – nhằm chiếm quyền điều khiển một chiếc điện thoại Android từ xa.

Được gọi là GLitch, kỹ thuật PoC này là phần mới nhất trong chuỗi tấn công Rowhammer. Nó thúc đẩy các đơn vị xử lý đồ họa nhúng (GPU) thực hiện một cuộc tấn công Rowhammer nhắm vào smartphone Android.

Rowhammer là vấn đề xảy ra với dòng chip bộ nhớ truy cập ngẫu nhiên động (DRAM) gần đây. Khi người dùng truy cập liên tục vào một row bộ nhớ sẽ gây ra “bit flipping” trong một row liền kề. Điều này cho phép bất cứ ai cũng có thể thay đổi giá trị của nội dung được lưu trữ trong bộ nhớ máy tính.

Vấn đề này được biết đến từ năm 2012. Đến năm 2015, nhóm nghiên cứu Project Zero của Google đã khai thác nó sâu hơn khi họ ngăn chặn các cuộc tấn công Rowhammer từ xa trên các máy tính Windows/Linux.

Năm 2017, các nhà nghiên cứu của Phòng thí nghiệm VUSec tại Vrije Universiteit Amsterdam đã chứng minh rằng kỹ thuật Rowhammer cũng có thể hoạt động trên smartphone Android. Tuy nhiên nó vẫn mang hạn chế vì là một ứng dụng độc hại mới lần đầu được cài đặt điện thoại mục tiêu.

Tuy nhiên, một nhóm nghiên cứu khác đã cho thấy cuộc tấn công PoC GLitch của họ có thể khai thác kỹ thuật tấn công Rowhammer bằng cách rất đơn giản. Đó là lưu trữ một website chạy mã JavaScript độc hại để hack một chiếc smartphone Android từ xa chỉ trong 2 phút, mà không dựa vào bất kỳ lỗi phần mềm nào.

Vì chỉ chạy trong các đặc quyền của trình duyệt web, nên mã độc có thể theo dõi hoặc lấy cắp thông tin đăng nhập của người dùng. Tuy nhiên, hacker không thể chiếm quyền truy cập vào điện thoại Android của họ.

Đây là cách hoạt động của cuộc tấn công GLitch

Video: https://youtu.be/YniqBaSK-Eg

GLitch là kỹ thuật Rowhammer từ xa đầu tiên khai thác các đơn vị xử lý đồ họa (GPU) – được tìm thấy trong hầu hết các bộ xử lý di động. Trong khi tất cả phiên bản tấn công giả thuyết trước đây đều khai thác CPU.

Các bộ vi xử lý ARM bên trong smartphone Android chứa một loại bộ nhớ cache đã hạn chế việc truy cập vào các row bộ nhớ. Do vậy, các nhà nghiên cứu đã dùng GPU có chứa bộ nhớ cache dễ điều khiển hơn, nhưng lại cho hacker cơ hội tấn công row mục tiêu mà không gặp bất kỳ cản trở nào. Kỹ thuật này được đặt tên là GLitch. Hai chữ cái đầu của GLitch được viết hoa vì nó sử dụng một thư viện mã đồ họa phổ biến (được gọi là WebGL) để hiển thị đồ họa, gây ra sự cố trong bộ nhớ DDR3 và DDR4.

Hiện tại, GLitch nhắm vào smartphone chạy hệ điều hành Snapdragon 800 và 801 trên chip (gồm cả CPU và GPU). Nghĩa là PoC chỉ hoạt động trên smarphone Android đời cũ hơn như LG Nexus 5, HTC One M8 hoặc LG G2. Cuộc tấn công có thể được khởi chạy với Firefox và Chrome.

Tấn công Rowhammer có thể chiếm quyền máy tính từ xa qua mạng

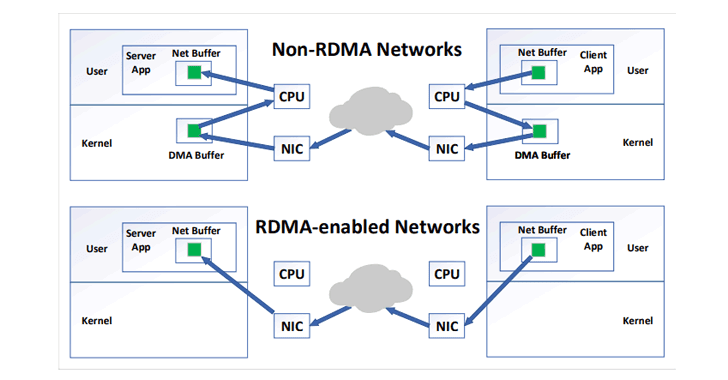

Việc gửi các gói tin độc hại qua mạng LAN có thể gây ra tấn công Rowhammer trên hệ thống chạy card mạng Ethernet được trang bị RDMA. RDMA chính là thiết bị Truy cập bộ nhớ trực tiếp từ xa, thường được sử dụng trong cloud và data center. Đây là phát hiện mới nhất của các nhà nghiên cứu tại Vrije Universiteit Amsterdam và Đại học Cyprus.

Thẻ mạng hỗ trợ RDMA cho phép các máy tính trong mạng trao đổi dữ liệu (với quyền đọc và ghi) trong bộ nhớ chính. Do đó, việc lạm dụng nó để truy cập vào bộ nhớ của máy chủ có thể kích hoạt bit flips trên DRAM. Tuy nhiên, việc kích hoạt bit flip đòi hỏi hàng trăm nghìn bộ nhớ truy cập đến các vị trí DRAM cụ thể trong vòng hàng chục mili giây. Do đó, muốn tấn công Throwhammer thành công cần có mạng tốc độ rất cao, ít nhất là 10Gbps.

Không có bản vá phần mềm nào khắc phục hoàn toàn vấn đề Rowhammer

Vì Rowhammer khai thác điểm yếu phần cứng, nên không có bản vá phần mềm nào khắc phục hoàn toàn lỗi này. Chính vì vậy, nó có thể gây ra những thiệt hại nghiêm trọng.

Mặc dù không có cách nào để chặn hoàn toàn một GPU của smartphone Android khỏi việc giả mạo DRAM, nhưng các chuyên gia đã nỗ lực làm việc với Google để giải quyết vấn đề này.

Nguồn: thehackernews

![[Ebook] Giáo trình Tài liệu lập trình JAVA (3 modules) – TTTH ĐH KHTN – Download ebook phpdhkhtn](https://cuongquach.com/wp-content/uploads/2017/01/phpdhkhtn-140x140.png)

![[Ebook] Đồ Án Tìm hiểu và so sánh các kỹ thuật mã hóa trong kết nối VPN (PDF) ebook-tim-hieu-va-so-sanh-cac-ky-thuat-ma-hoa-trong-vpn](https://cuongquach.com/wp-content/uploads/2018/09/ebook-tim-hieu-va-so-sanh-cac-ky-thuat-ma-hoa-trong-vpn-140x140.jpg)