Các nhà nghiên cứu bảo mật tại Embedi đã tiết lộ một lỗ hổng nghiêm trọng trong phần mềm Cisco IOS và phần mềm Cisco IOS XE. Lỗ hổng này cho phép kẻ tấn công từ xa thực thi mã tùy ý trái phép, kiểm soát các thiết bị mạng dễ bị xâm nhập và chặn lưu lượng truy cập.

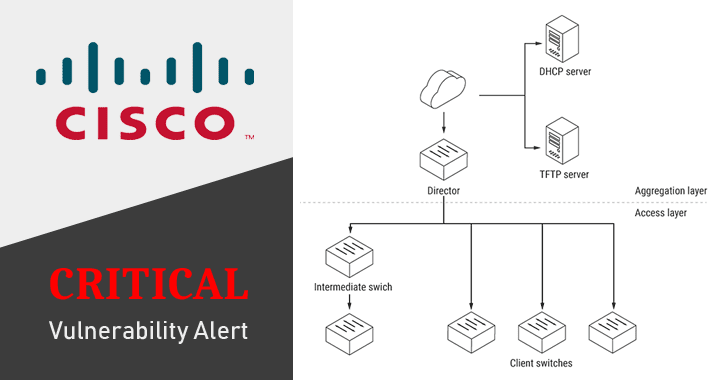

Lỗ hổng dựa trên lỗi tràn bộ đệm (CVE-2018-0171) – xuất hiện do việc xác thực không hợp lệ dữ liệu gói trong Smart Install Client. Đây là một cấu hình plug-and-play và tính năng quản lý hình ảnh, giúp các quản trị viên triển khai mạng (khách) một cách dễ dàng.

Embedi đã công bố chi tiết kỹ thuật và mã Proof-of-Concept (PoC) sau khi Cisco phát hành bản vá để khắc phục lỗ hổng thực thi mã độc từ xa này. Lỗ hổng nguy hiểm này hiện đạt đến 9.8 điểm CVSS (Vulnerability Scoring System) (điểm đánh giá mức độ nghiêm trọng).

Các nhà nghiên cứu đã tìm thấy tổng cộng 8,5 triệu thiết bị có cổng mở dễ bị xâm nhập trên Internet. Nghĩa là hiện có khoảng 250.000 thiết bị chưa được vá có nguy cơ bị tấn công.

Để khai thác lỗ hổng này, hacker cần gửi một thông báo Cài đặt Thông minh đã được tạo sẵn tới một thiết bị dễ bị xâm nhập trên cổng TCP 4786 – luôn được mở mặc định.

Cisco giải thích thêm: “Chính xác hơn là, lỗi tràn bộ đệm xảy ra trong hàm smi_ibc_handle_ibd_init_discovery_msg. Vì kích thước của dữ liệu được sao chép vào bộ đệm có kích thước cố định không được kiểm tra, nên kích thước và dữ liệu được lấy trực tiếp từ gói tin mạng sẽ bị hacker kiểm soát”.

Lỗ hổng này cũng có thể gây ra tình trạng từ chối dịch vụ (watchdog crash) bằng cách kích hoạt vòng lặp vô hạn trên các thiết bị bị ảnh hưởng.

Các nhà nghiên cứu đã phát biểu về lỗ hổng này tại một cuộc hội thảo tại Hồng Kông sau khi báo cáo nó cho Cisco vào tháng 5/2017.

Video demo mô tả cuộc tấn công:

Trong video demo đầu tiên dưới đây, các nhà nghiên cứu đã nhắm mục tiêu vào bộ chuyển mạch Cisco Catalyst 2960 để đặt lại/thay đổi mật khẩu và truy cập vào chế độ EXEC riêng.

Trong demo thứ hai, các chuyên gia đã khai thác lỗ hổng này để chặn thành công lưu lượng truy cập giữa các thiết bị kết nối với Internet và với bộ chuyển đổi dễ bị xâm nhập.

Phần cứng và phần mềm bị ảnh hưởng:

Lỗ hổng này đã được thử nghiệm trên Bộ công cụ Giám sát Catalyst 4500, Bộ chuyển mạch Cisco Catalyst 3850 Series và Thiết bị Chuyển mạch Cisco Catalyst 2960 Series cũng như tất cả các thiết bị thuộc loại Smart Install Client có khả năng bị xâm nhập, bao gồm:

• Catalyst 4500 Supervisor Engines

• Catalyst 3850 Series

• Catalyst 3750 Series

• Catalyst 3650 Series

• Catalyst 3560 Series

• Catalyst 2960 Series

• Catalyst 2975 Series

• IE 2000

• IE 3000

• IE 3010

• IE 4000

• IE 4010

• IE 5000

• SKUs SM-ES2

• SKUs SM-ES3

• NME-16ES-1G-P

• SKUs SM-X-ES3

Trước đó, Cisco đã vá lỗ hổng trong tất cả các thiết bị bị ảnh hưởng vào 28/3/2018. Và Embedi cũng đã công bố một bài blog mô tả lỗ hổng này vào ngày 293-2018. Vì vậy, các quản trị viên được khuyến khích cài đặt bản cập nhật phần mềm miễn phí để xử lý lỗi này càng sớm càng tốt.

Nguồn: thehackernews – https://cuongquach.com/

![[Ebook] Lý thuyết mật mã và an toàn thông tin (2002) – Phan Đình Diệu – Download PDF cover-ly-thuyet-mat-ma-an-toan-thong-tin](https://cuongquach.com/wp-content/uploads/2016/11/cover-ly-thuyet-mat-ma-an-toan-thong-tin-140x140.png)