Trojan là gì ? Những điều cần biết về mã độc Trojan – Cuongquach.com | Trojan (hay Trojan horse) là một trong những loại Malware phổ biến và nguy hiểm nhất hiện nay. Tên gọi Trojan Horse xuất phát từ một điển tích nổi tiếng của người Hy Lạp. Theo truyền thuyết này, người Hy Lạp đã giành chiến thắng trong cuộc chiến thành Troy bằng cách ẩn mình vào một con ngựa gỗ khổng lồ, chờ thời cơ trong ứng ngoại hợp. Điều này cũng tương đồng với cách thức hoạt động của Trojan.

Contents

1. Trojan là gì?

Trojan thường bị nhầm lẫn với virus và worm. Nhưng thực tế, ngoài sự tương đồng về khả năng gây nguy hại, về bản chất chúng rất khác nhau. Trojan không thể tự sao chép như virus và cũng không cần dựa vào bất kỳ phần mềm nào khác để lây nhiễm như worm. Sau khi xâm nhập thành công vào máy tính, Trojan có thể tùy biến theo mục đích của bọn hacker – hoạt động như một malware độc lập hoặc là công cụ cho các hoạt động phi pháp khác.

Trojan cũng thường bị nhầm lẫn với adware hoặc PUP vì chúng có phương thức lây nhiễm tương tự nhau. Tuy nhiên, hãy nhớ rằng, adware thường ít nguy hiểm hơn và chúng cũng không có cách thức hoạt động ẩn nấp như Trojan.

2. Trojan lây nhiễm bằng cách nào?

Trojan có thể ẩn dưới nhiều hình thức như phần mềm, bài hát miễn phí, quảng cáo hay các ứng dụng trông có vẻ hợp pháp. Chỉ một thao tác bất cẩn như: tải các ứng dụng bẻ khóa hay các phần mềm miễn phí không rõ nguồn gốc; mở các file đính kèm bị nhiễm Trojan; truy cập vào các trang web đen… đều có thể khiến bạn bị nhiễm Trojan.

Thậm chí vào tháng 12/2017, khi người dùng hoảng loạn khi nghe tin bộ vi xử lý Intel gặp vấn đề về phần cứng, một nhóm hacker đã lợi dụng lúc này để phát tán bản vá Smoke Loader có chứa Trojan.

3. Lịch sử hình thành và phát triển của Trojan

Trojan ban đầu chỉ được xem là một trò đùa vô hại. Ví dụ điển hình là trò chơi ANIMAL (1975), được thiết kế với tính năng tự sao chép. Với tính năng này, ANIMAL đã tự sao chép nó vào các thư mục được chia sẻ trong mạng nội bộ. Nhờ đó, trò chơi có thể lan rộng trên toàn bộ hệ thống.

Về sau, các cuộc tấn công Trojan không còn đơn giản chỉ là “prank” nữa! Tháng 12/1989, AIDS Trojan – mã độc tống tiền, cũng được coi là ransomware đầu tiên – được gửi đến các thuê bao của tạp chí PC Business World và danh bạ của hội nghị về AIDS của Tổ chức Y tế Thế giới. Để giải mã dữ liệu, nạn nhân phải gửi 189 USD đến một hòm thư ở Panama.

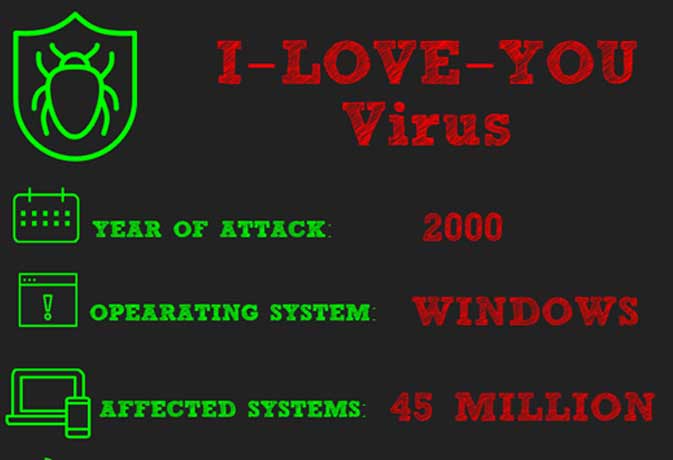

Trong những năm 2000, các cuộc tấn công bởi Trojan tiếp tục phát triển và ngày càng tinh vi hơn. Điển hình là mã độc ILOVEYOU – vụ tấn công bởi Trojan có sức tàn phá lớn nhất tính đến thời điểm đó – với thiệt hại ước tính lên tới 8,7 tỷ USD. Cuộc tấn công được lan truyền qua email với chủ đề “ILOVEYOU” và đi kèm với file “LOVE-LETTER-FOR-YOU.txt.vbs”. Sau khi mở file này, nó sẽ tự gửi cho mọi người trong sổ địa chỉ Outlook, khiến nó thành một trong những virus lây lan nhanh nhất lúc bấy giờ.

Bước vào thập niên thứ hai của thế kỷ 21, Trojan tiếp tục tìm được các hướng đi mới cho mình. Lợi dụng sự gia tăng chóng mặt của tiền điện tử, nhiều hacker đã tổ chức các cuộc tấn công đòi tiền chuộc.

Ngoài ra, các nhà nghiên cứu cũng chỉ ra rằng, hacker đang dần thay đổi mục tiêu tấn công. Bởi vì ngày càng có nhiều Trojan được thiết kế để nhắm mục tiêu riêng đến một công ty, một tổ chức hay thậm chí là một chính phủ nào đó.

4. Các loại Trojan

Hầu hết các Trojan đều được thiết kế để kiểm soát, đánh cắp dữ liệu, theo dõi người dùng hoặc chèn thêm phần mềm độc hại vào máy tính của nạn nhân.

Tuy được tạo ra với cùng mục đích, Trojan lại rất đa dạng về hình thức. Dưới đây là một số Trojan nổi bật hơn cả.

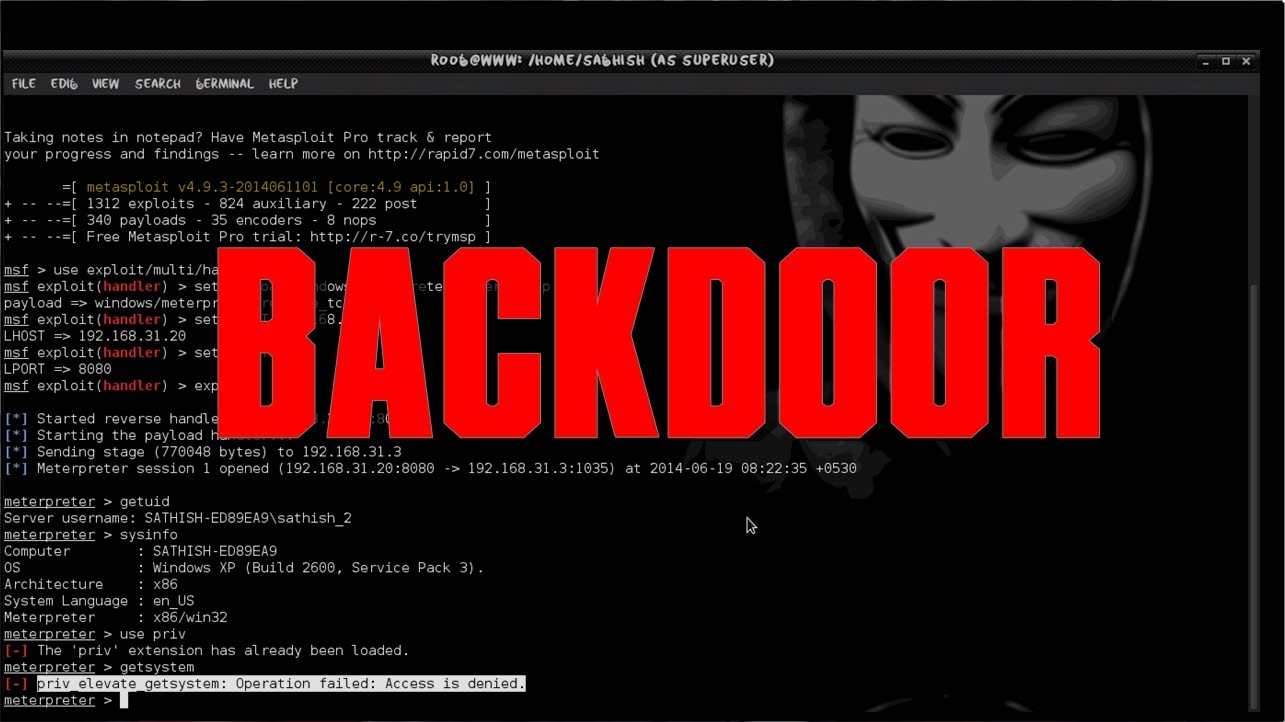

- Backdoor: cho phép hacker truy cập hệ thống máy tính của nạn nhân từ xa.

- Spyware: theo dõi mọi thao tác của người dùng, kể cả khi họ đang truy cập vào các tài khoản trực tuyến như mạng xã hội, thẻ tín dụng.

- Trojan Zombifying: chiếm quyền điều khiển máy tính của nạn nhân để tạo các botnet nhằm chuẩn bị cho các cuộc tấn công DDoS.

- Các trình download Trojan: các phần mềm độc hại sau khi xâm nhập sẽ tải và cài đặt các ứng dụng độc hại khác, chẳng hạn như ransomware hoặc keylogger. Emotet là một ví dụ điển hình.

- Trojan Dialer: chương trình làm thay đổi cấu hình modem để thiết bị quay số tới một số nào đó nhằm làm tăng hóa đơn tiền điện thoại. Loại Trojan này có vẻ đã lỗi thời, vì ngày nay chúng ta không quay số gọi điện nữa.

5. Làm cách nào để loại bỏ Trojan?

Cách phổ biến nhất để dọn dẹp và khôi phục thiết bị khi bị nhiễm Trojan là sử dụng công cụ chống phần mềm độc hại để quét toàn bộ hệ thống và loại bỏ các file nguy hiểm ra khỏi thiết bị.

Hiện nay, trên thị trường có rất nhiều chương trình chống phần mềm độc hại miễn phí, chẳng hạn như Top AV Antivirus, AdAware Antivirus, Malwarebytes,… có thể phát hiện hầu hết các Trojan đã được ghi nhận. Người dùng nên cân nhắc cài đặt để bảo vệ tốt nhất thiết bị của mình.

6. Làm cách nào để phòng ngừa Trojan?

Để phòng ngừa Trojan, bạn nên thay đổi cài đặt mặc định của Windows để các tiện ích mở rộng thực sự luôn được hiển thị. Điều này sẽ giúp bạn tránh bị lừa bởi các ứng dụng độc hại có vẻ ngoài hợp pháp.

Vì Trojan dựa vào việc đánh lừa người dùng để xâm nhập vào máy tính, nên bạn có thể phòng tránh bằng cách cảnh giác và tuân thủ các thói quen bảo mật như sau:

- Quét malware định kỳ cho hệ thống

- Thiết lập tự động cập nhật phần mềm, hệ điều hành, ứng dụng, đảm bảo mọi lỗ hổng bảo mật, nếu có, đều được vá

- Không truy cập các website đáng ngờ

- Thận trọng trước các file và liên kết được đính kèm trong email

- Sử dụng mật khẩu có độ bảo mật cao

- Trang bị tường lửa cho thiết bị

Nguồn: https://cuongquach.com

![[Ebook] Tài liệu lập trình Android (3 Modules) – ĐH KHTN tai lieu lap trinh android - khtn](https://cuongquach.com/wp-content/uploads/2018/07/tai-lieu-lap-trinh-android-khtn-140x140.jpg)