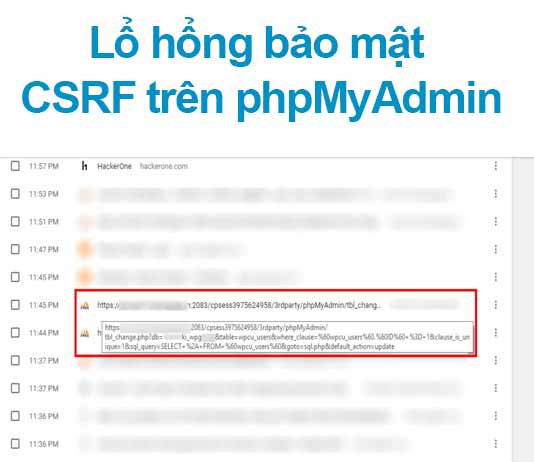

Một lỗ hổng bảo mật nghiêm trọng vừa được phát hiện trên phpMyAdmin – một trong những ứng dụng mã nguồn mở quản trị cơ sở dữ liệu MySQL phổ biến nhất. Lỗ hổng này cho phép các kẻ tấn công từ xa gây hại đến hoạt động của cơ sở dữ liệu chỉ bằng việc lừa các quản trị viên nhấp vào một liên kết.

Lỗ hổng này được nhà nghiên cứu an ninh người Ấn Độ, Ashutosh Barot phát hiện ra. Ông cho biết lỗ hổng có tên CSRF (cross-site request forgery), thực chất là một kỹ thuật tấn công bằng cách khai thác quyền chứng thực của người dùng. Các phiên bản phpMyAdmin 4.7.x (trước 4.7.7) đều bị ảnh hưởng.

Kẻ tấn công lợi dụng lỗ hổng CSRF – còn được biết đến với tên gọi XSRF – để lừa người dùng click vào URL xấu và gây hại đến hoạt động của cơ sở dữ liệu như xóa các ghi chép, xóa dữ liệu trong bảng…

PhpMyAdmin là một công cụ quản trị mã nguồn mở miễn phí cho MySQL và MariaDB. Nó được sử dụng rộng rãi để quản lý cơ sở dữ liệu cho các trang web được viết bằng WordPress, Joomla và nhiều nền tảng quản trị nội dung khác. Ngoài ra, nhiều nhà cung cấp hosting cũng sử dụng phpMyAdmin để khách hàng của họ quản lý cơ sở dữ liệu tiện lợi hơn.

Sau khi lỗ hổng được phát hiện, Barot đã đăng một video mô tả cách mà kẻ tấn công từ xa khiến cho các quản trị viên xóa toàn bộ bảng khỏi cơ sở dữ liệu (qua lệnh DROP) chỉ bằng việc lừa họ nhấp vào một liên kết xấu.

“Một tính năng của phpMyAdmin là sử dụng lệnh GET, sau đó là POST để thực hiện các tác vụ của cơ sở dữ liệu như DROP TABLE table_name. GET được bảo vệ khỏi tấn công CSRF nhưng trong trường hợp này, POST vẫn được sử dụng để gửi qua URL (có thể là cho mục đích đánh dấu trang)”, Barot giải thích.

Tuy nhiên, trên thực tế, để thực hiện cuộc tấn công này cũng không đơn giản. Muốn chuẩn bị một URL để tấn công CSRF, kẻ tấn công phải biết tên của cơ sở dữ liệu và bảng mà chúng muốn xóa.

Barot còn cho biết thêm: “Nếu người dùng thực hiện truy vấn trên cơ sở dữ liệu bằng cách nhấp vào nút chèn, DROP, vv.., URL sẽ chứa tên cơ sở dữ liệu và tên bảng. Lỗ hổng này có thể tiết lộ các thông tin nhạy cảm vì URL được lưu tại nhiều nơi khác nhau như lịch sử trình duyệt, SIEM logs, Firewall Logs, ISP Logs, …“

Barot đã báo cáo lỗ hổng này tới các nhà phát triển phpAdmin. Họ đã xác nhận báo cáo của Barot và phát hành bản vá phpMyAdmin 4.7.7 ngay sau đó. Các quản trị viên cũng được yêu cầu cập nhật bản vá này càng sớm càng tốt để mau chóng fix lổ hổng bảo mật CSRF trên phpMyAdmin.

Quách Chí Cường (Theo thehackernews)

![[DirectAdmin] Hướng dẫn fix lỗi lộ thông tin user đăng nhập DB của phpMyAdmin trên DA logo-directadmin](https://cuongquach.com/wp-content/uploads/2016/06/logo-directadmin-218x150.png)

![[PentestTool] Hướng dẫn cài đặt chương trình SQLMAP trên Debian/Ubuntu để pentest SQL Injection](https://cuongquach.com/wp-content/uploads/2016/07/sqlmap-logo-218x150.png)

![[phpMyAdmin] Fix lỗi phpMyAdmin không hoạt động với cơ chế session.save_handler trên dịch vụ khác](https://cuongquach.com/wp-content/uploads/2016/05/logo-phpmyadmin-trans-218x150.png)

![[DirectAdmin] Fix lỗi “RoundCube: Could not save new password. Can’t create socket connection to tcp://localhost:2222” logo-directadmin](https://cuongquach.com/wp-content/uploads/2016/06/logo-directadmin-100x70.png)